- Solutions

- Services pour MSP

- Partenariat

- ITCloud.ca

- Nous joindre

- Blogue

- Carrière

- Assistance

- Événements

- English

L’authentification multifacteur n’est pas activée pour les utilisateurs chez votre client, mais on vous pose la question suivante :

Est-ce qu’il n’y a pas un moyen de protéger les utilisateurs advenant le cas où certains auraient utilisé, le nom d’utilisateur et mot de passe 365 de l’organisation, pour accéder à des sites autres que ceux de Microsoft qui pourraient être compromis?

Vous pouvez leur répondre que oui, il y a un moyen de résoudre cette situation. La solution est d’utiliser les stratégies d’accès conditionnels.

De nos jours les mauvais acteurs se procurent des listes contenant des noms d’utilisateur et mot de passe de sites qui ont été victime de brèches de sécurité.

Ces listes sont utilisées, à partir de différents pays, pour tenter d’accéder aux ressources de l’organisation.

La meilleure solution serait d’activer l’authentification multifacteur.

“Grâce à l’authentification multifacteur (MFA) renforcée dans Azure Active Directory (Azure AD), protégez votre organisation contre les violations liées à la perte ou au vol d’informations d’identification.”1

Il se peut cependant que ce ne soit pas possible d’activer l’authentification multifacteur pour différentes raisons.

Il est possible de permettre seulement l’accès aux ressources de l’organisation à partir d’endroit ciblé en se servant de “L’utilisation de la condition d’emplacement dans une stratégie d’accès conditionnel” disponible dans Azure Active Directory maintenant appelé Microsoft Entra ID.

Pour répondre aux besoins du client, la stratégie d’accès conditionnel doit autoriser les utilisateurs en question à accéder uniquement aux ressources de l’organisation à partir d’un emplacement nommé.

Un emplacement nommé peut se définir comme suit dans les scénarios suivants:

Voici les conditions nécessaires pour être en mesure de réaliser la solution proposée :

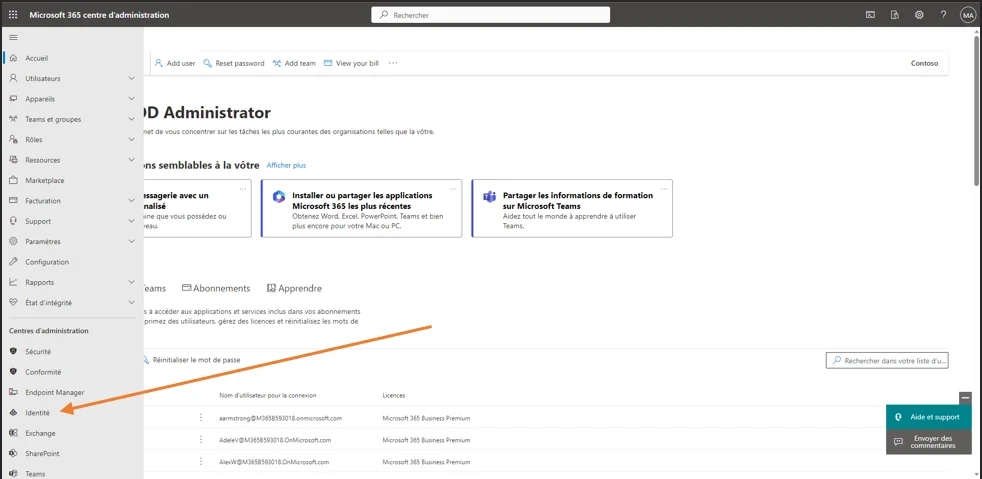

Accéder au Centre d’administration Microsoft 365 du locataire du client.

Par la suite, accéder au Centre d’administration Identité

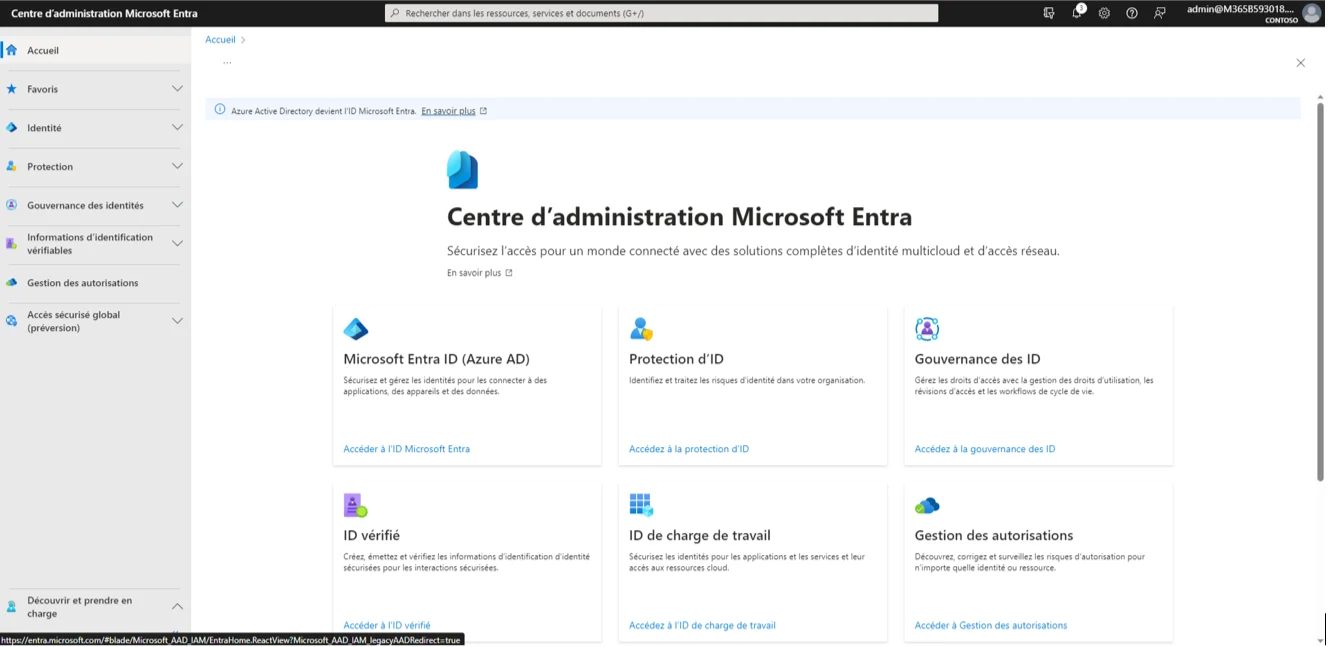

Vous êtes maintenant dans le Centre d’administration Microsoft Entra.

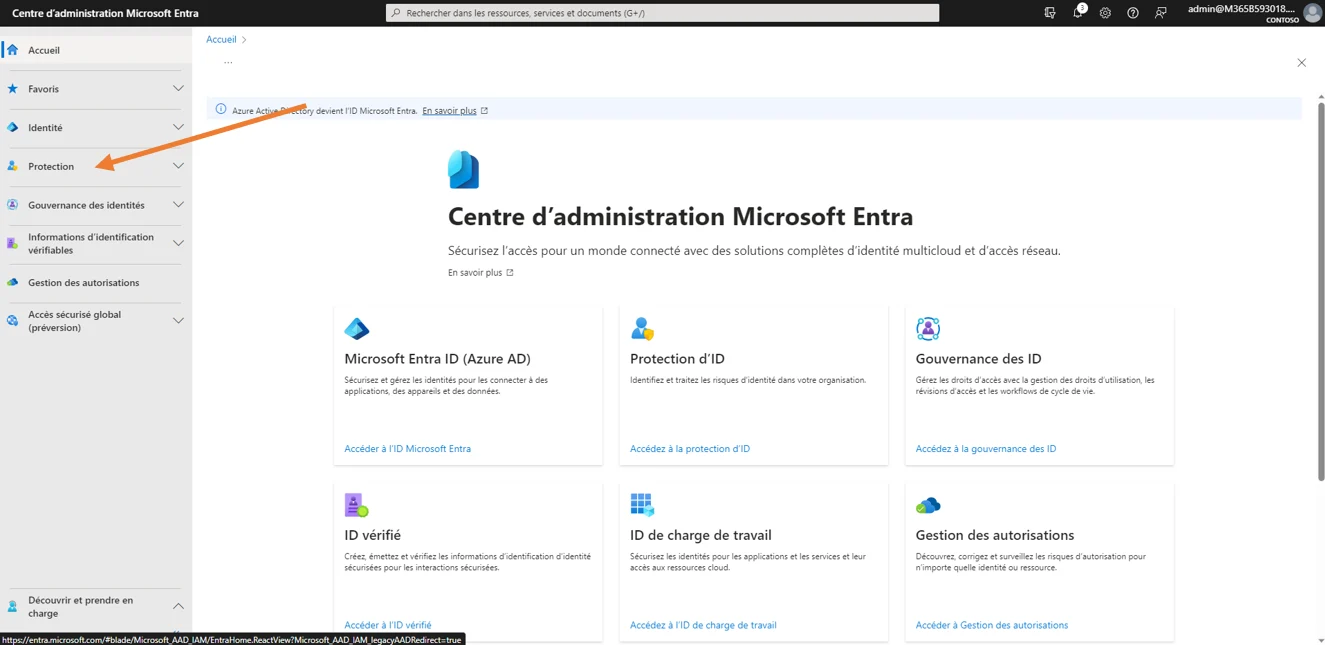

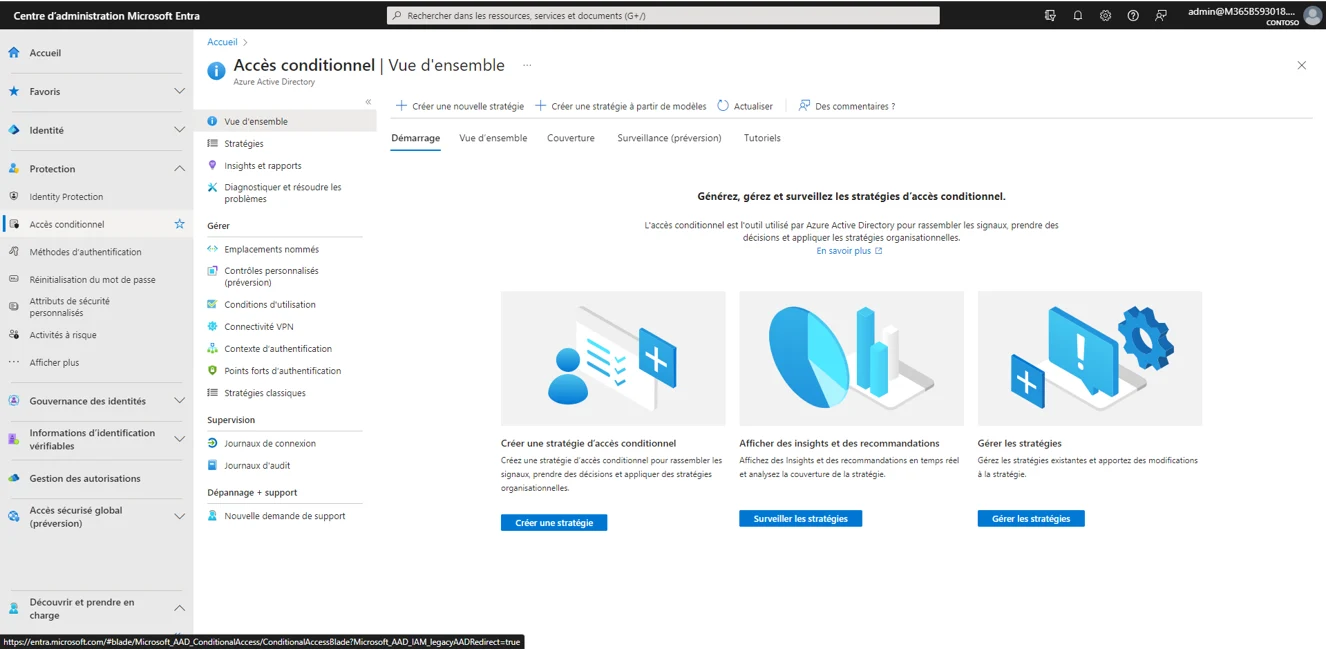

Pour accéder à la section stratégie d’accès conditionnel rendez-vous à Protection

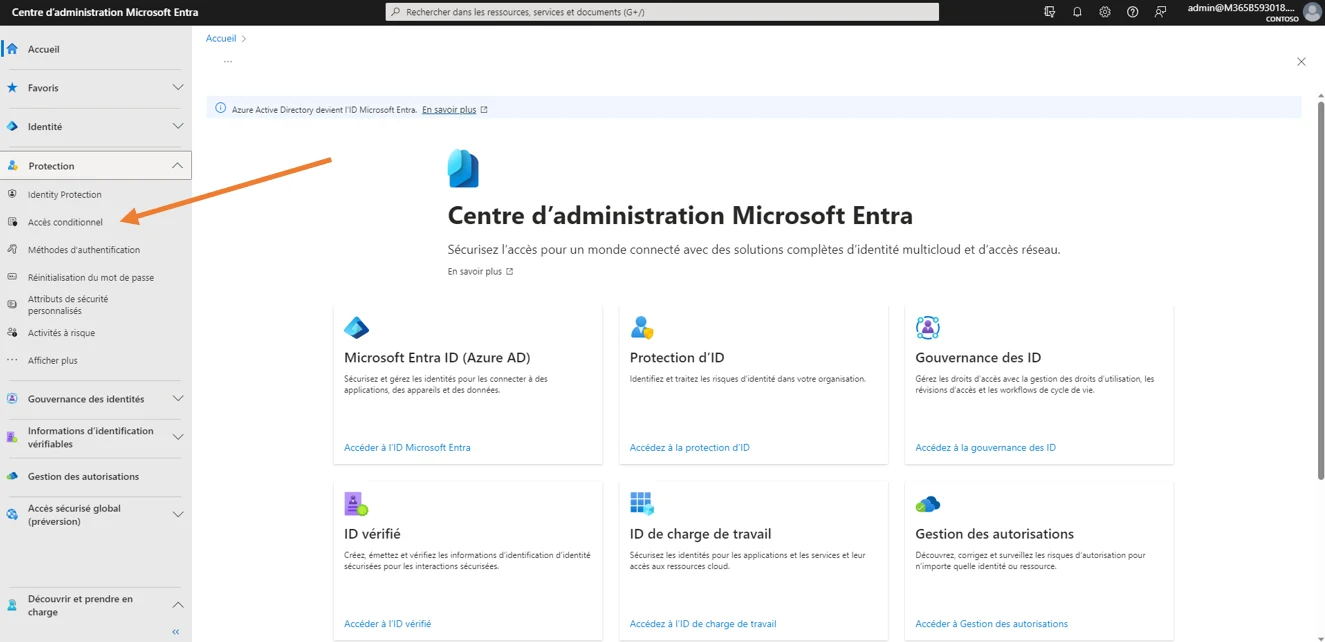

Et par la suite cliquer sur Accès conditionnel

Vous êtes maintenant dans la fenêtre de gestion d’accès conditionnel

Comme indiqué précédemment, pour que la solution proposée soit réalisable, il faut que la stratégie d’accès conditionnel, cible les utilisateurs en question et leur permettre de seulement avoir accès aux ressources de l’organisation à partir de ou des emplacement(s) nommé(s) et aucun autre.

Cela est basé sur les scénarios suivant qui a été discuté auparavant:

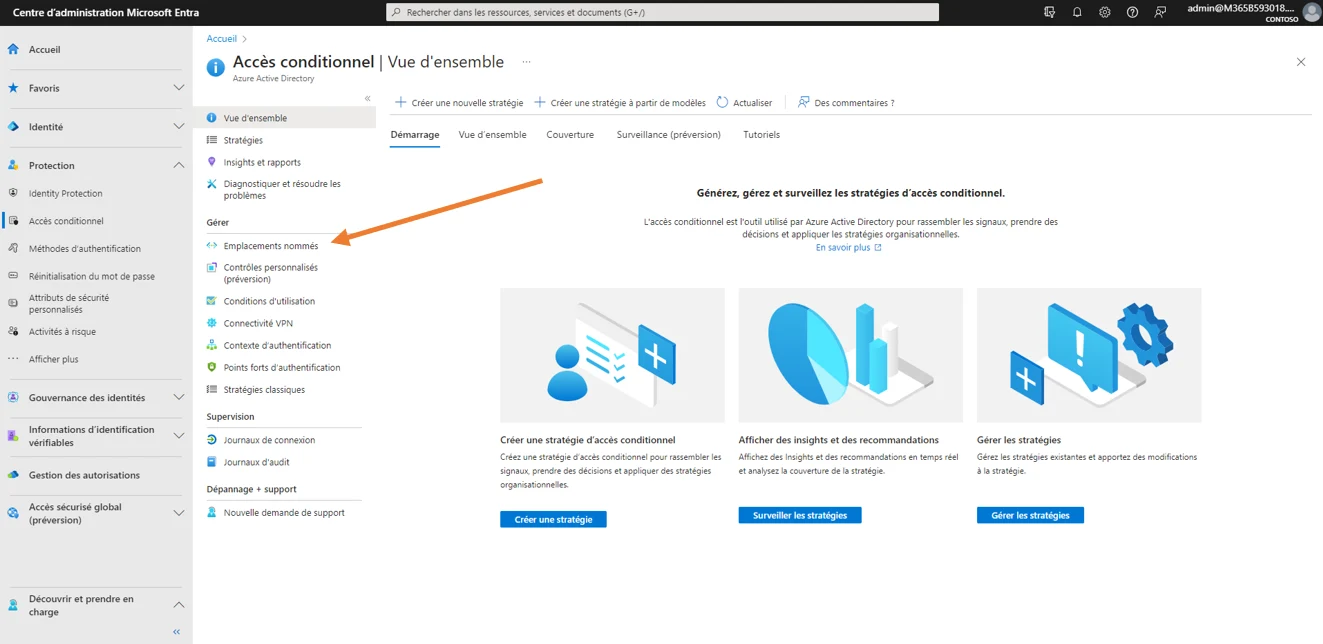

Commençons par les emplacements nommés.

Il suffit de se rendre dans la fenêtre de gestion des emplacements nommés, pour être en mesure de créer un emplacement nommé qui sera celui à parti duquel l’accès sera permit.

En cliquant sur Emplacements nommés, dans la fenêtre de gestion d’accès conditionnel, l’emplacement en question peut être créé.

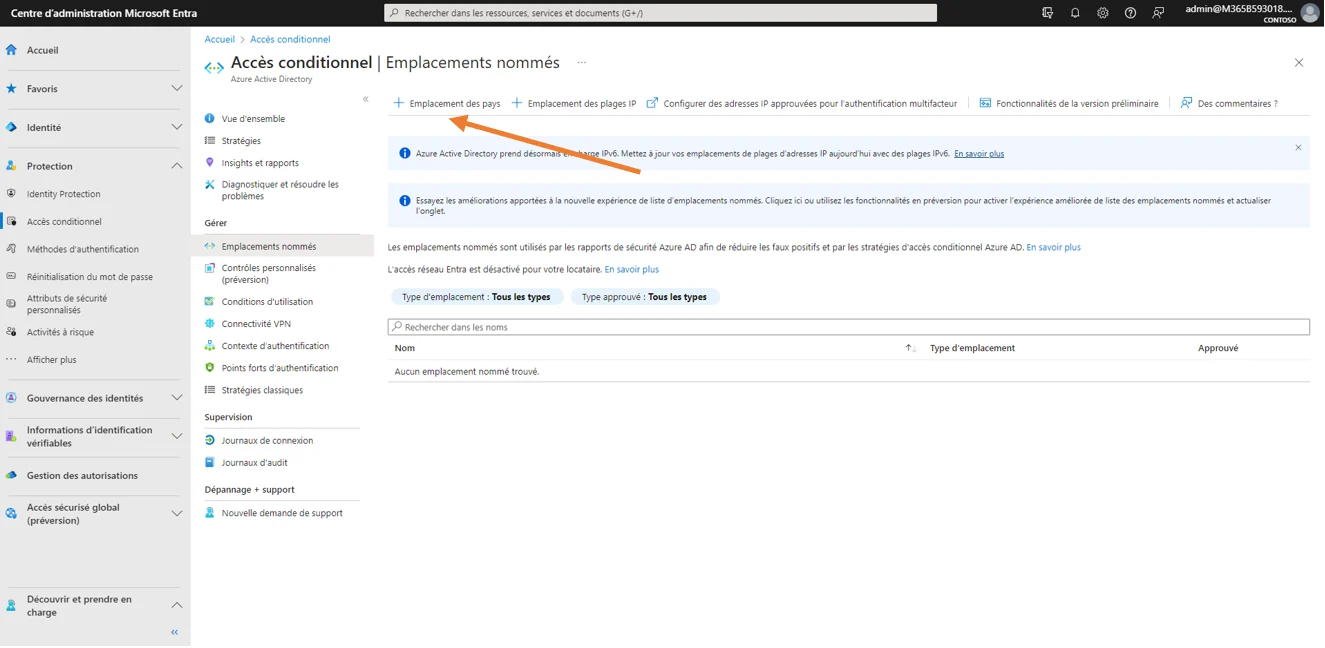

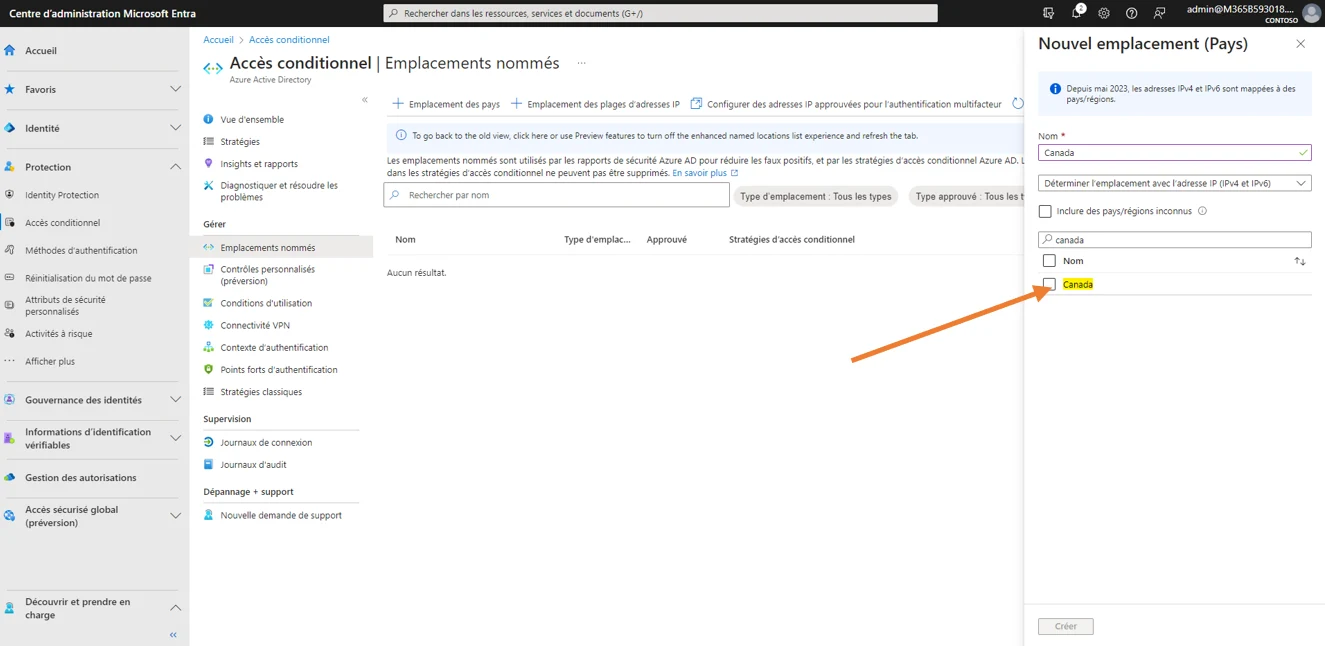

Une fois dans la fenêtre de gestion des Emplacements nommés, cliquer sur Emplacement des pays

Et cela ouvre la fenêtre de configuration

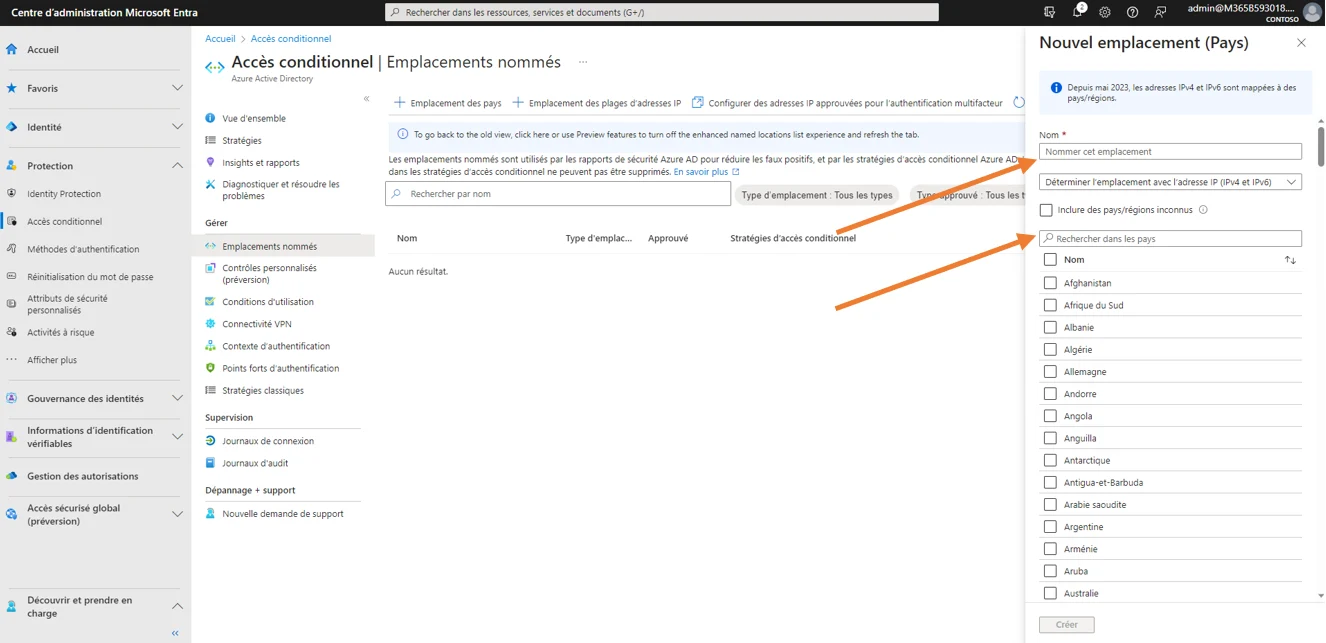

Commencer par donner un nom à l’emplacement, dans notre exemple ce nom est “Canada”.

Ensuite, cliquer dans la fenêtre de recherche et tapez Canada.

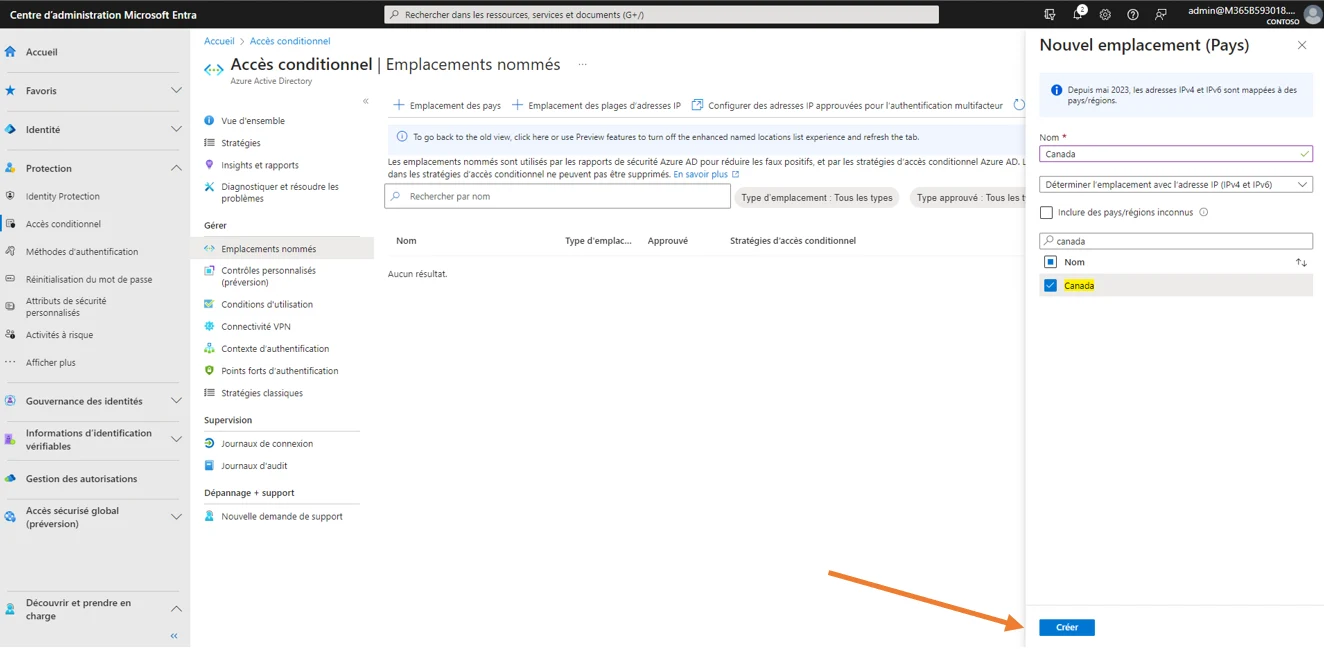

Cliquer pour choisir “Canada” et finalement sur Créer.

Commencer par donner un nom à l’emplacement, dans notre exemple ce nom est “Canada”.

Ensuite, cliquer dans la fenêtre de recherche et tapez Canada.

Cliquer pour choisir “Canada” et finalement sur Créer.

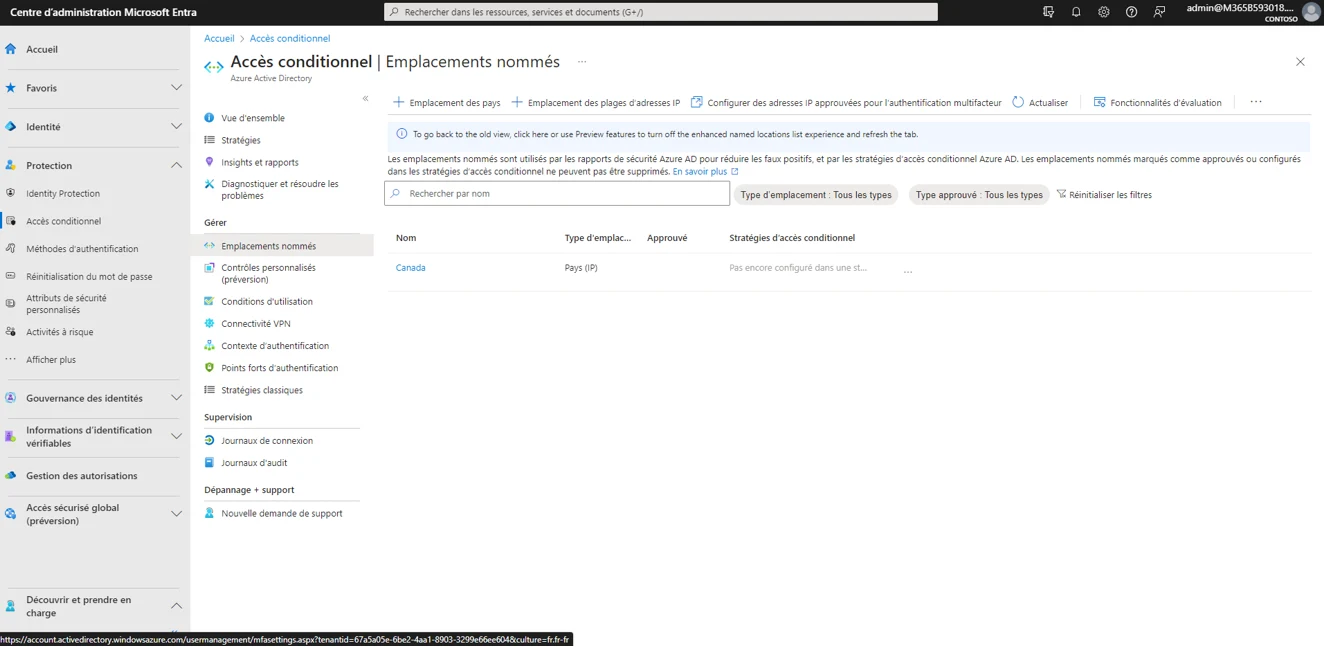

Voici le résultat

Ce qui donne ceci comme résultat

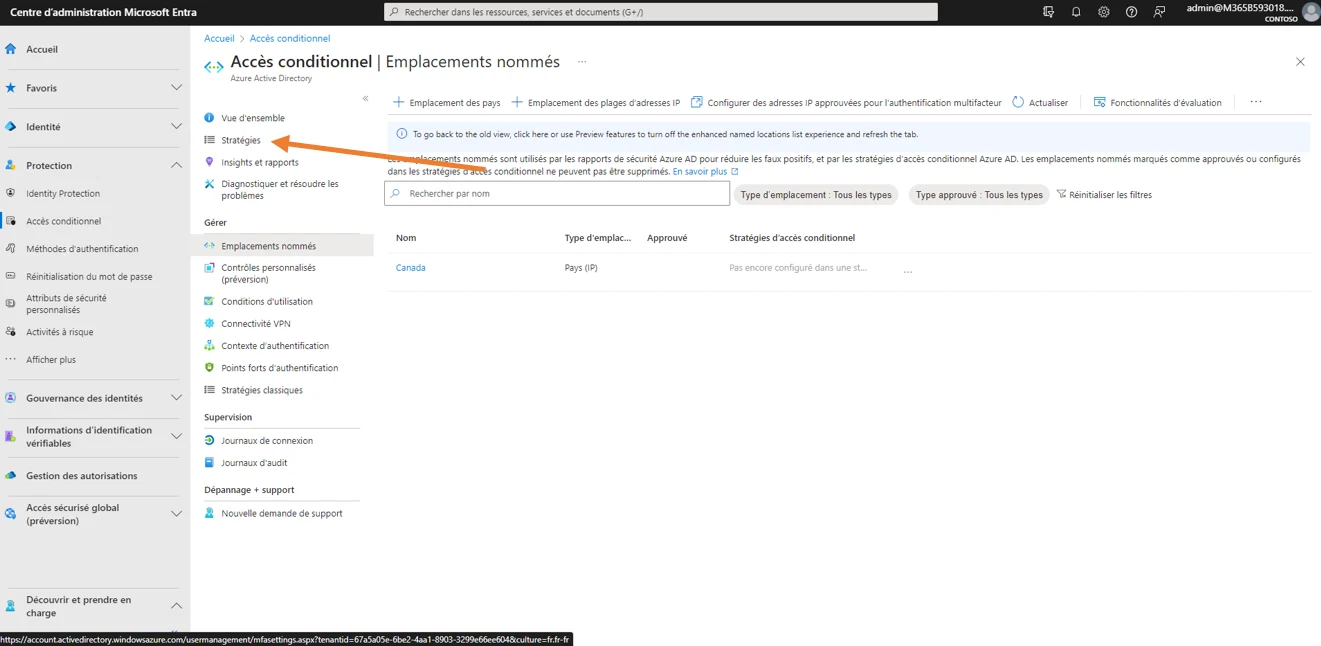

Maintenant, créer une stratégie d’accès conditionnel “ seulement à partir du Canada ”.

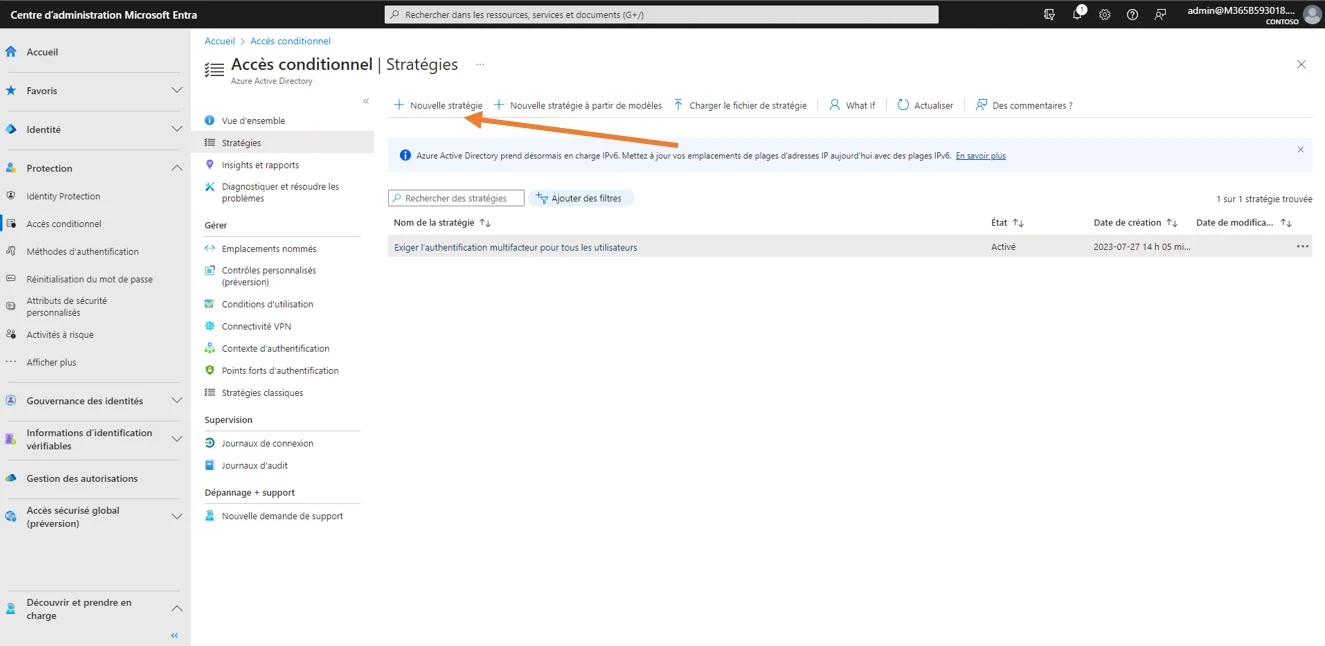

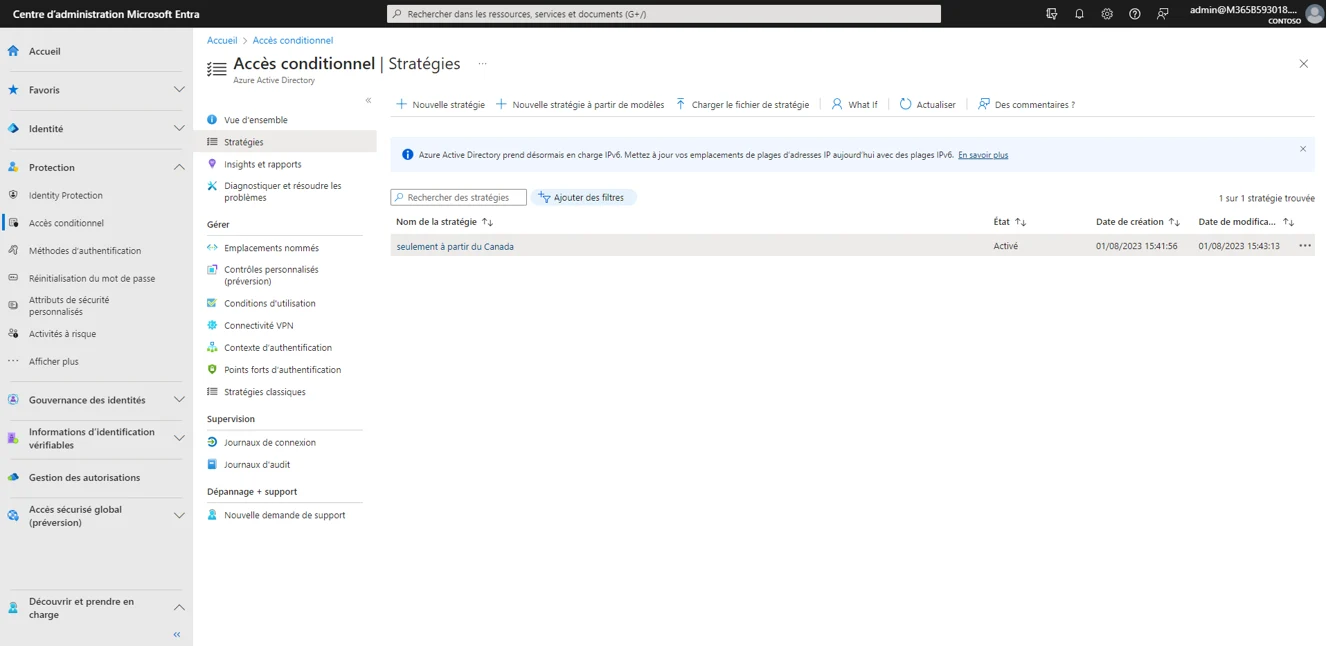

Cliquer sur Stratégies

Ensuite sur Nouvelle stratégie

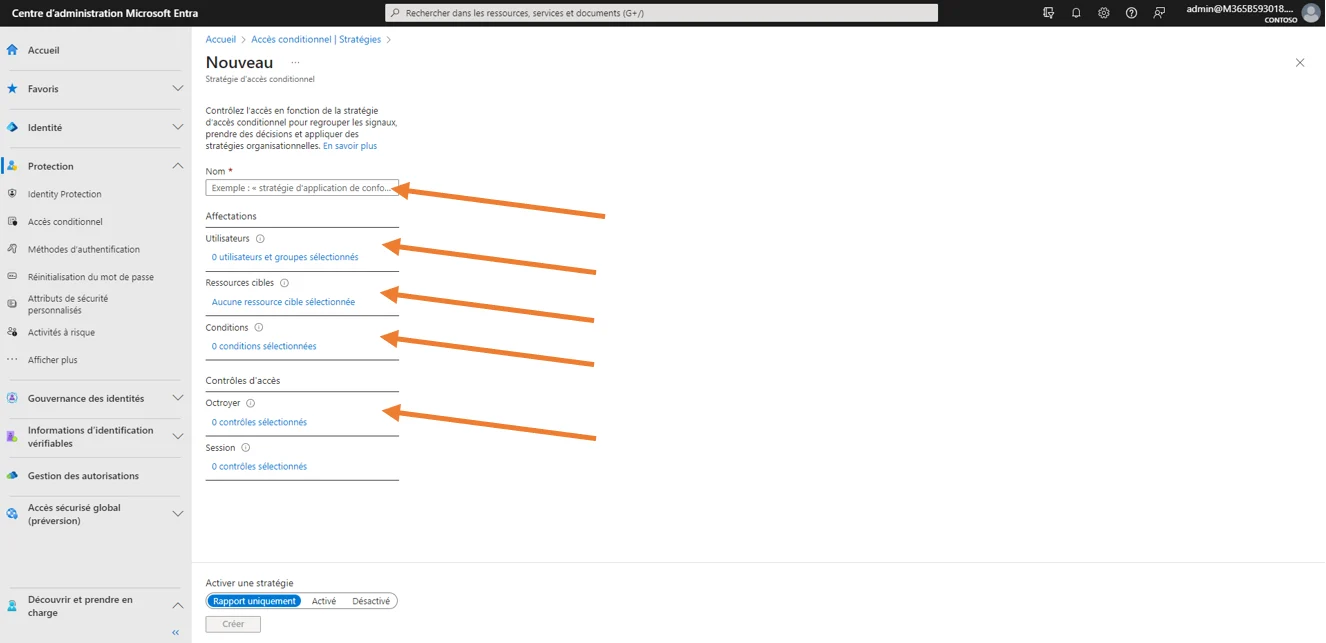

Dans cette fenêtre de gestion de stratégies d’accès conditionnel, les sections suivants sont celles qui nous intéressent pour en arriver au résultat escompté.

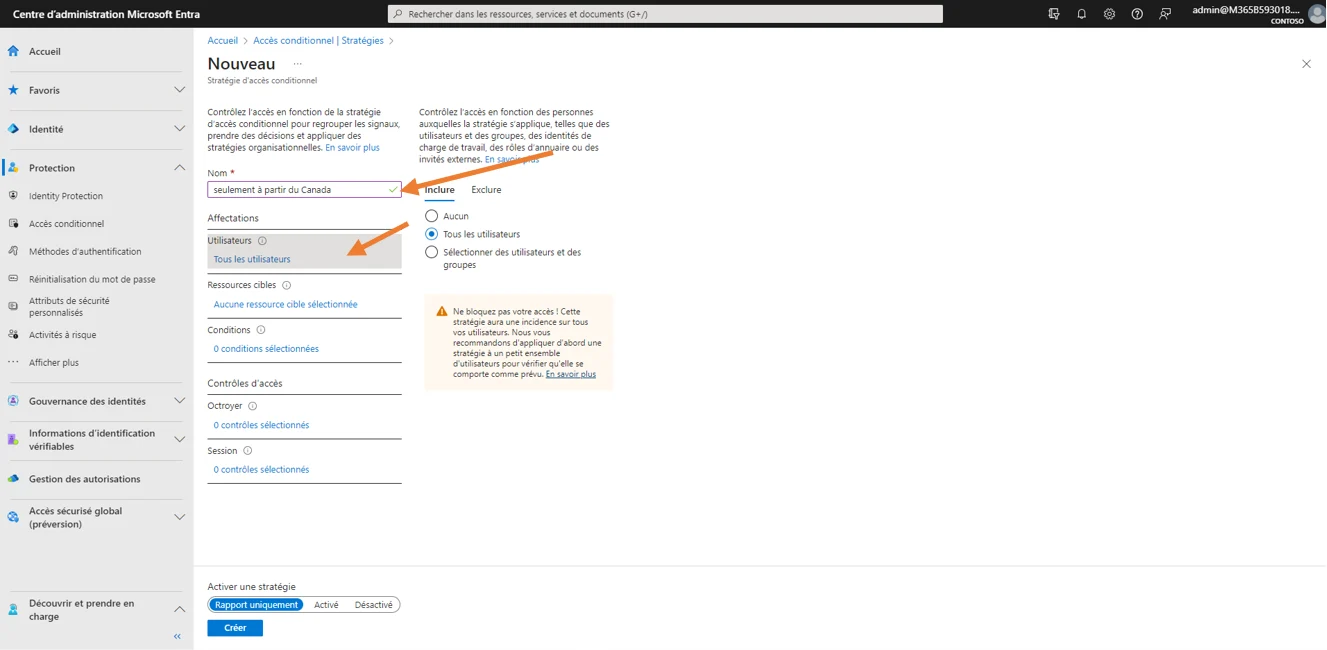

Dans l’exemple, en premier lieu pour ce qui est de la configuration, ajouter le nom “seulement à partir du Canada” comme nom de stratégie.

En deuxième lieu, naviguer dans la section Affectations, dans la sous-section Utilisateurs cliquer sur tous les utilisateurs. Dans l’exemple tous les utilisateurs ont été choisis comme étant ceux qui sont visés par cette stratégie.

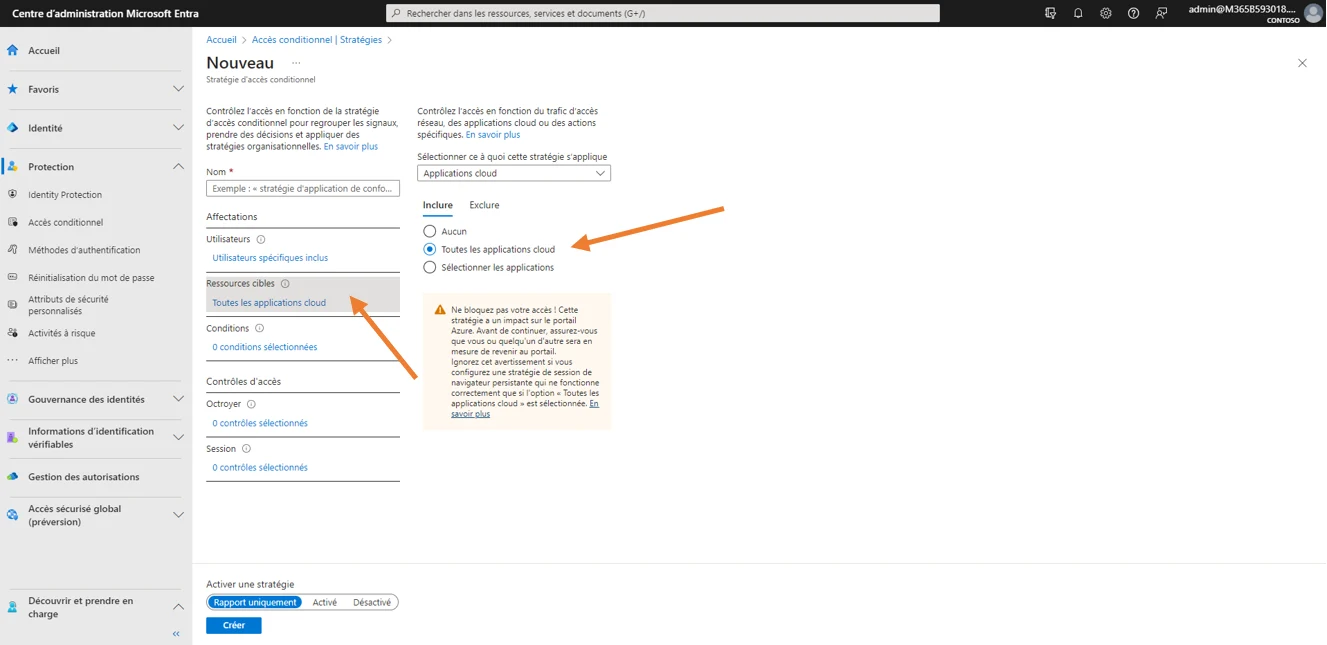

Troisièmement, naviguer vers la sous-section Ressources cibles. Inclure Toutes les applications cloud. Aucune application n’est exclue de cette stratégie.

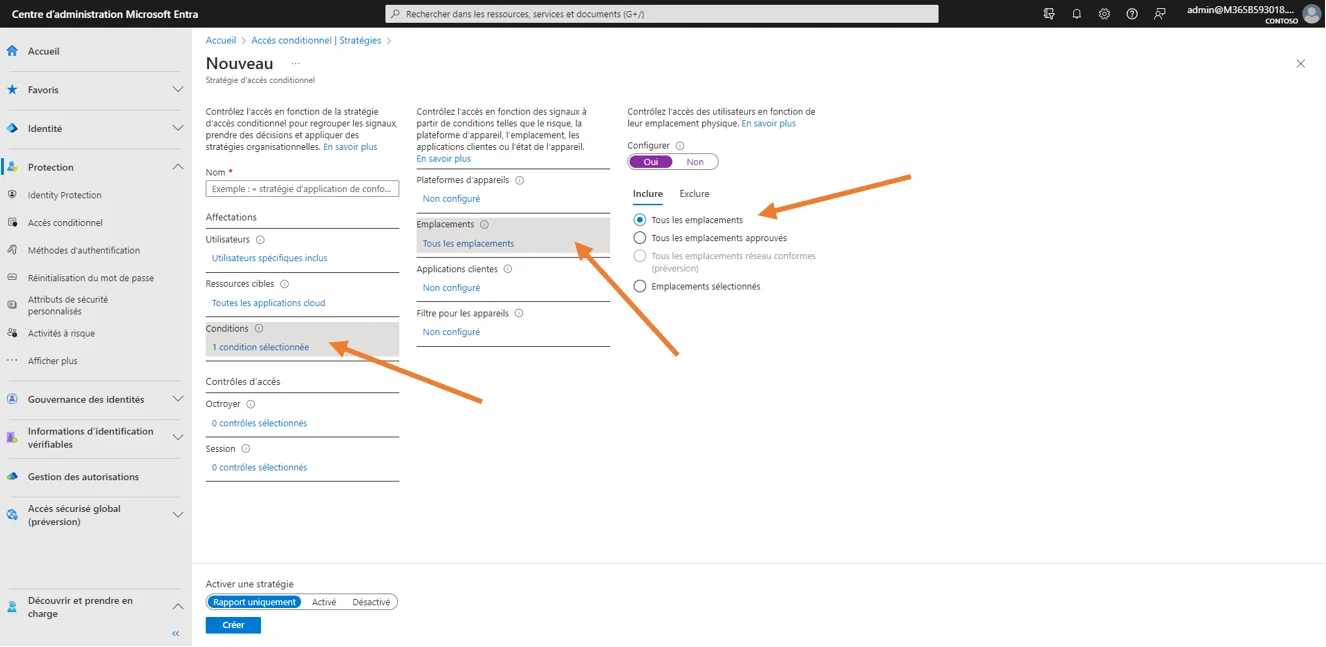

En quatrième lieu naviguer vers la sous-section des Conditions, cliquer sur 0 conditions sélectionnées, ensuite dans Emplacements cliquer sur Tous les emplacements, sous configurer choisir oui et choisir Tous les emplacements

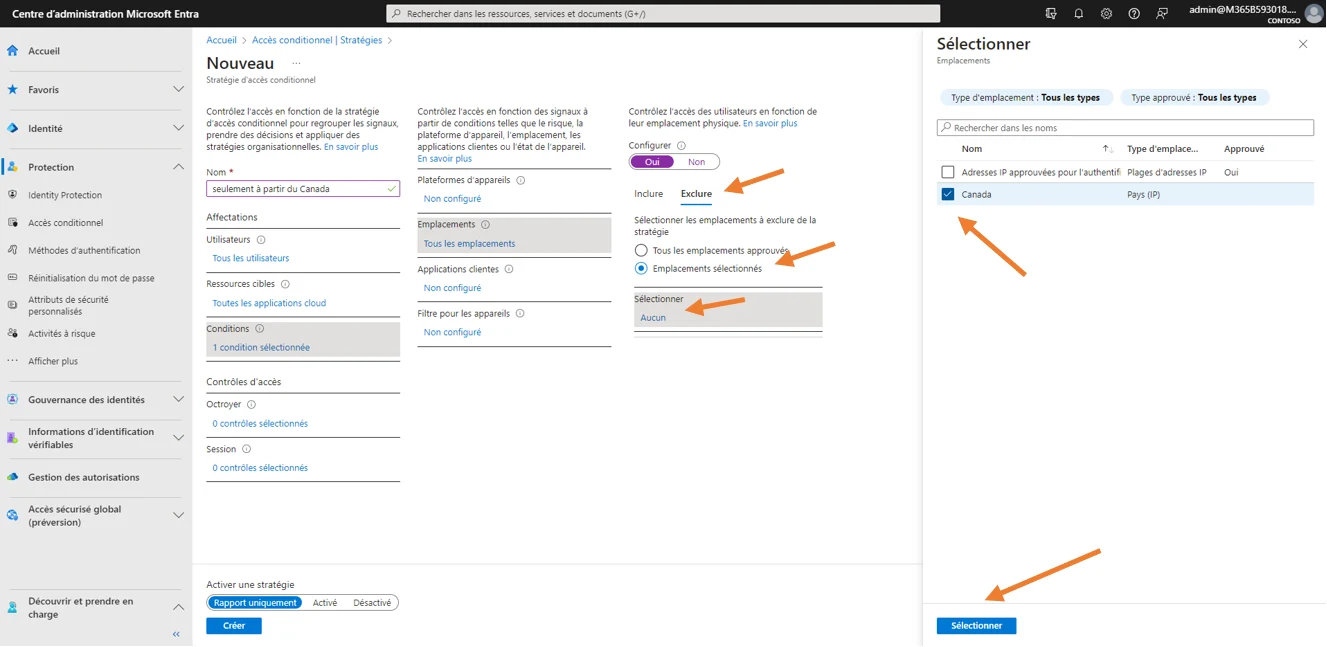

Ensuite, cliquer sur Exclure, Emplacements sélectionnés, aucun et cocher l’emplacement désiré et cliquer sur Sélectionner.

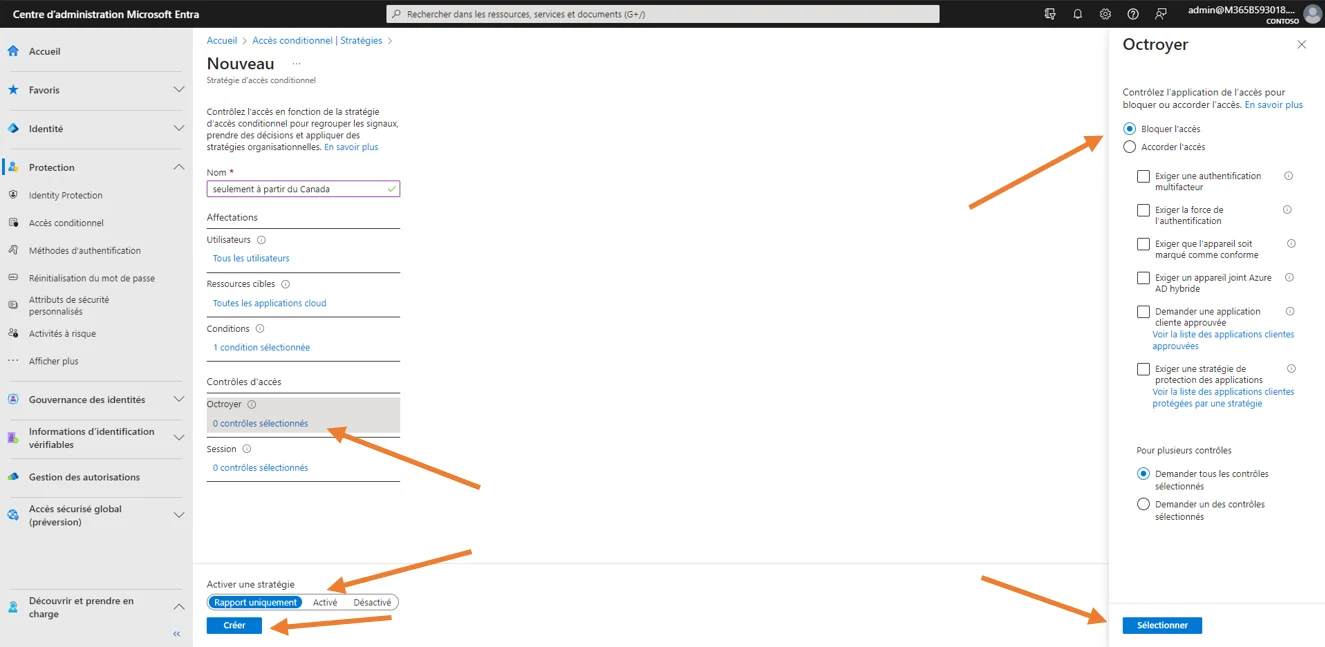

En dernier lieu pour la configuration, naviguer vers la section Contrôle d’accès et dans la sous-section Octroyer cliquer sur 0 contrôles sélectionnés. Ensuite cliquer sur Bloquer accès et enfin sur Sélectionner.

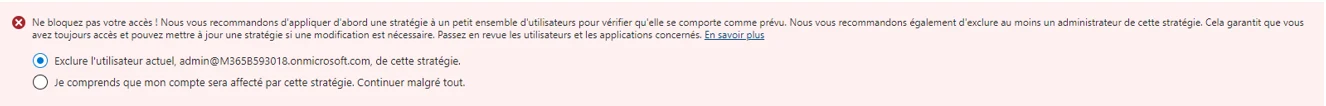

Ce message vous sera présenté :

À vous de suivre ou non la recommandation d’exclure au moins un administrateur.

Par la suite choisir le mode activé et cliquer sur créer.

Comme l’exemple a pu démontrer, dans cette situation, l’utilisation de stratégies d’accès conditionnel permet d’adresser certaines lacunes quand on ne peut pas activer l’authentification multifacteur.

L’exemple qui a été utilisé, traite les deux scénarios énumérés :

L’approche étant de restreindre l’étendue de ceux qui tentent d’avoir accès aux ressources.

La fonctionnalité discutée dans cet article est comprise dans Microsoft 365 Business Premium.

N’hésitez pas à contacter nos experts chez ITCloud.ca si vous avez besoin d’aide pour vous assurer que les données de vos clients sont sécurisées.

Écrivez-nous dès maintenant à partenaires@itcloud.ca

1 – Authentification multifacteur (MFA) | Sécurité Microsoft

3 – Azure Active Directory devient Microsoft Entra ID | Sécurité Microsoft